Сотни кошельков опустошены в ходе продолжающейся кросс-чейн атаки, предупреждает ZachXBT

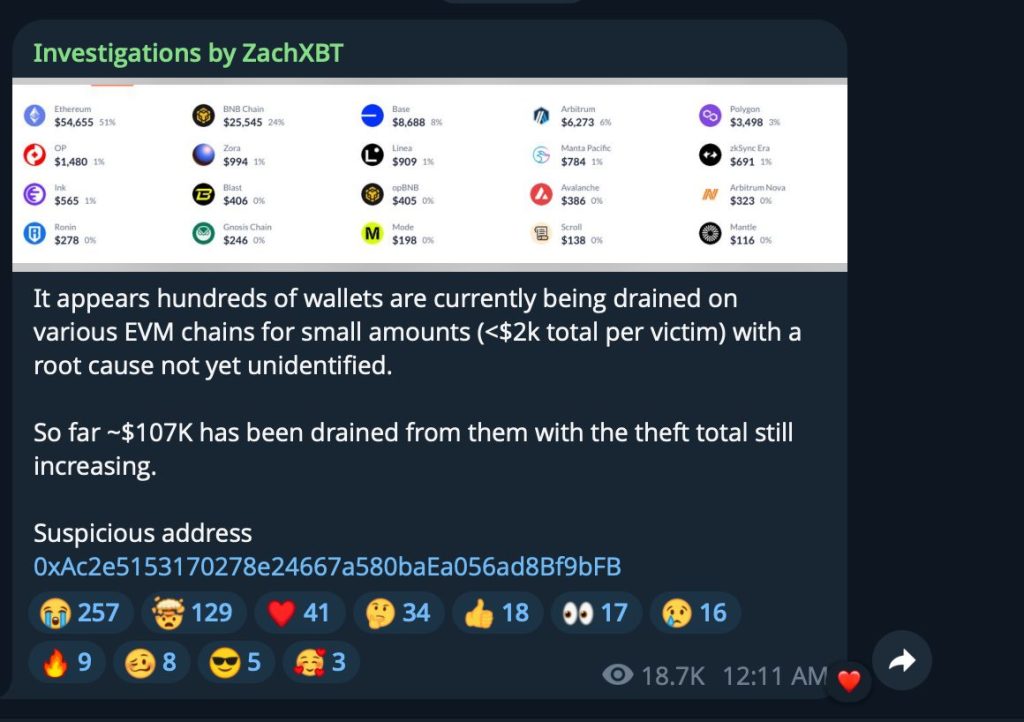

Активная кросс-чейн эксплуатация опустошает сотни криптовалютных кошельков в нескольких EVM-совместимых блокчейнах, при этом потери превышают 107 000 $ и продолжают расти по мере продолжения атаки.

Блокчейн-исследователь ZachXBT сообщил об инциденте ранним утром пятницы, предупредив, что жертвы теряют относительно небольшие суммы на кошелек (обычно менее 2 000 $), в то время как основная причина остается неустановленной.

Координированная атака следует за разрушительным декабрем для криптовалютной безопасности, в течение которого было украдено 76 миллионов $ в ходе 26 крупных эксплойтов, включая мошенническую схему подмены адреса на 50 миллионов $ и взлом Trust Wallet в Рождество, который опустошил примерно 7 миллионов $ у пользователей.

Источник: Telegram

Источник: Telegram

Модель атаки появляется в нескольких блокчейнах

ZachXBT идентифицировал подозрительный адрес (0xAc2***9bFB), который может быть связан с продолжающимися кражами, нацеленными на EVM-цепи.

Исследователь составляет проверенные адреса жертв краж по мере того, как все больше жертв обращаются, и просит пострадавших пользователей связаться с ним напрямую через X (ранее Twitter).

Распределенная атака отражает тактику, наблюдаемую в недавних громких инцидентах, при которых злоумышленники эксплуатируют множество небольших кошельков, а не нацеливаются на одно крупное хранилище.

Этот подход часто позволяет избежать немедленного обнаружения, максимизируя общее извлечение из скомпрометированных аккаунтов.

Исследователи безопасности отмечают, что кросс-чейн характер предполагает сложную инфраструктуру, при которой злоумышленники одновременно действуют в разных сетях блокчейна для вывода средств до того, как жертвы смогут отреагировать.

Помимо EVM-цепей, методология атаки напоминает паттерны, наблюдаемые в схемах подмены адреса и компрометации приватных ключей, которые преследовали индустрию в последние месяцы.

Эксперты подчеркивают, что координированное время и мульти-цепное исполнение указывают на хорошо обеспеченных ресурсами злоумышленников, способных поддерживать постоянную инфраструктуру в различных блокчейн-средах.

Взлом Trust Wallet подчеркивает более широкий кризис уязвимости

Предупреждение появилось через несколько дней после того, как пользователи Trust Wallet столкнулись с новыми осложнениями, когда расширение Chrome компании было временно удалено из Chrome Web Store, что задержало важный инструмент проверки претензий для жертв рождественского взлома.

Генеральный директор Trust Wallet Эовин Чен подтвердила, что Google признал техническую ошибку, возникшую во время выпуска новой версии.

"Мы понимаем, насколько это беспокоит, и наша команда активно работает над проблемой," заявил Trust Wallet после идентификации 2 520 опустошенных адресов кошельков, связанных с примерно 8,5 миллионами $ украденных активов на 17 контролируемых злоумышленниками кошельках.

Взлом 25 декабря произошел из-за вредоносной версии 2.68 браузерного расширения Trust Wallet, которое выглядело легитимным, прошло процесс проверки Chrome, но содержало скрытый код, извлекающий фразы восстановления.

Пользователи, которые установили скомпрометированное расширение и вошли в систему между 24 и 26 декабря, столкнулись с немедленным оттоком средств через несколько блокчейнов, включая Ethereum, Bitcoin и Solana.

Trust Wallet проследил инцидент до более широкой атаки на цепочку поставок, известной как Sha1-Hulud, которая появилась в ноябре и скомпрометировала несколько компаний через раскрытые секреты GitHub и утекший API-ключ Chrome Web Store.

Атака обошла внутренние проверки одобрения, позволив прямую загрузку вредоносного кода, который казался подлинным как для автоматизированных систем безопасности, так и для ручных проверяющих.

Индустрия сталкивается с кризисом безопасности человеческого фактора

Митчелл Амадор, генеральный директор Immunefi, предупреждает, что криптовалютный сектор сталкивается с фундаментальным пересмотром безопасности, поскольку векторы атак все чаще нацелены на операционные уязвимости, а не на код смарт-контрактов.

"Ландшафт угроз смещается от уязвимостей кода в цепочке к операционной безопасности и атакам на уровне казначейства," сказал он Cryptonews. "По мере усиления кода злоумышленники нацеливаются на человеческий фактор."

Несмотря на 60%-ное снижение потерь от взломов в декабре до 76 миллионов $ по сравнению с 194,2 миллионами $ в ноябре, эксперты по безопасности подчеркивают, что постоянные угрозы остаются.

"Крипто сталкивается с пересмотром безопасности," заявил Амадор. "Большинство взломов в этом году произошли не из-за плохих аудитов, они происходили после запуска, во время обновлений протокола или через уязвимости интеграции."

Блокчейн-фирма безопасности PeckShield задокументировала 26 крупных эксплойтов в декабре, при этом мошеннические схемы подмены адреса и утечки приватных ключей составили существенные потери.

Одна жертва потеряла 50 миллионов $ после ошибочного копирования мошеннического адреса, который визуально имитировал их предполагаемый пункт назначения.

Другой крупный инцидент включал утечку приватного ключа, связанную с кошельком с мультиподписью, что привело к потерям примерно 27,3 миллиона $.

Уязвимость индустрии выходит за рамки технических эксплойтов и включает схемы социальной инженерии: житель Бруклина Рональд Спектор сталкивается с обвинениями в предполагаемой краже 16 миллионов $ у примерно 100 пользователей Coinbase, выдавая себя за сотрудников компании.

Вам также может быть интересно

На что обратить внимание при выборе реформера или доски для пилатеса?

PEPE лидирует среди Мем-коинов на фоне роста Альткоинов после праздников