ระวัง: แรนซัมแวร์ 'DeadLock' ตัวใหม่ใช้ Smart Contracts บน Polygon เพื่อซ่อนตัว

นักวิจัยด้านความปลอดภัยทางไซเบอร์กำลังให้ความสนใจกับแรนซัมแวร์สายพันธุ์ใหม่ที่เรียกว่า DeadLock ซึ่งใช้ประโยชน์จากสัญญาอัจฉริยะ Polygon เพื่อให้บริการโครงสร้างพื้นฐานอย่างเงียบ ๆ และหลบเลี่ยงเครื่องมือตรวจจับทั่วไป ตามรายงานล่าสุดจากบริษัทภัยคุกคามด้านข่าวกรอง Group-IB

DeadLock ซึ่งพบครั้งแรกในเดือนกรกฎาคม 2025 ยังคงอยู่นอกเรดาร์เป็นส่วนใหญ่เพราะไม่มีโปรแกรมพันธมิตรที่เปิดเผยต่อสาธารณะ ไม่มีเว็บไซต์รั่วไหลข้อมูล และเหยื่อของมันมีการเชื่อมโยงกับเหยื่อที่ได้รับการยืนยันค่อนข้างน้อย

อย่างไรก็ตาม โปรไฟล์นั้นครอบคลุมกลยุทธ์ที่ซับซ้อนทางเทคโนโลยีมากขึ้น ซึ่งนักวิจัยเชื่อว่ากำลังแสดงให้เห็นการเปลี่ยนแปลงทั่วโลกมากขึ้นในวิธีที่อาชญากรไซเบอร์ใช้บล็อกเชนสาธารณะเพื่อวัตถุประสงค์ทางอาชญากรรม

DeadLock ซ่อนโครงสร้างพื้นฐานแรนซัมแวร์ไว้ในสัญญาอัจฉริยะ Polygon อย่างไร

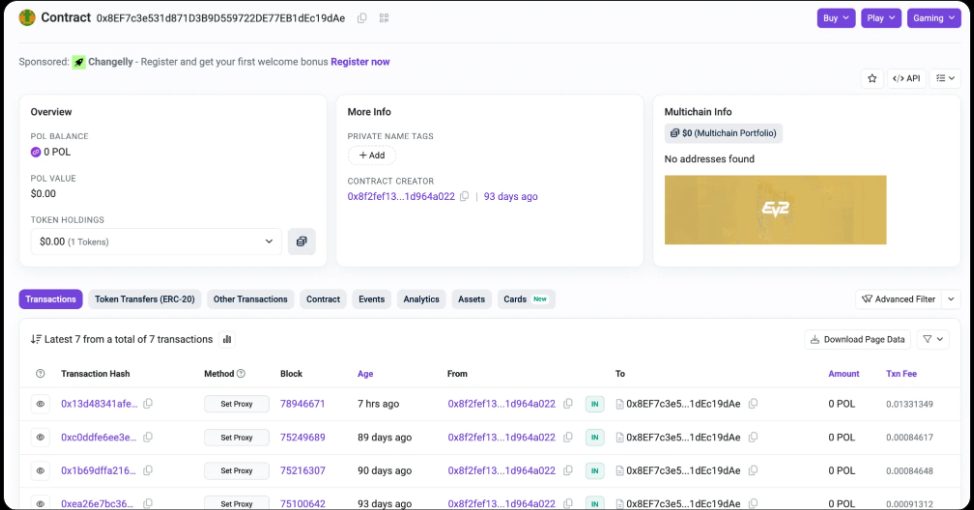

การวิเคราะห์ของ Group-IB แสดงให้เห็นว่า DeadLock ใช้สัญญาอัจฉริยะที่ปรับใช้บนเครือข่าย Polygon เพื่อจัดเก็บและหมุนเวียนที่อยู่เซิร์ฟเวอร์พร็อกซี

พร็อกซีเหล่านี้ทำหน้าที่เป็นตัวกลางระหว่างระบบที่ติดเชื้อกับผู้ดำเนินการแรนซัมแวร์ ทำให้การรับส่งข้อมูลควบคุมและสั่งการสามารถเปลี่ยนจุดปลายทางได้โดยไม่ต้องพึ่งพาโครงสร้างพื้นฐานแบบรวมศูนย์ที่สามารถยึดหรือบลอกได้

โดยการสอบถามสัญญาอัจฉริยะ มัลแวร์จะดึงที่อยู่พร็อกซีปัจจุบันผ่านการดำเนินการอ่านแบบง่าย ๆ ที่ไม่ทิ้งร่องรอยการทำธุรกรรมที่ชัดเจนและไม่มีค่าใช้จ่ายเครือข่าย

นักวิจัยกล่าวว่าเทคนิคนี้สะท้อนถึงแคมเปญก่อนหน้านี้ เช่น EtherHiding ที่เปิดเผยเมื่อปีที่แล้ว ซึ่งผู้คุกคามจากเกาหลีเหนือใช้บล็อกเชน Ethereum เพื่อซ่อนและกระจายเพย์โหลดมัลแวร์

ในทั้งสองกรณี บัญชีแยกประเภทสาธารณะและแบบกระจายอำนาจถูกเปลี่ยนเป็นช่องทางการสื่อสารที่แข็งแกร่งซึ่งผู้ป้องกันยากที่จะรบกวน การใช้ Polygon ของ DeadLock ขยายแนวคิดนั้นโดยการฝังการจัดการพร็อกซีโดยตรงลงในสัญญาอัจฉริยะ ทำให้ผู้โจมตีสามารถอัปเดตโครงสร้างพื้นฐานได้ตามต้องการ

ที่มา: Group-IB

ที่มา: Group-IB

เมื่อปรับใช้แล้ว DeadLock จะเข้ารหัสไฟล์และเพิ่มนามสกุล ".dlock" เปลี่ยนไอคอนระบบ และแทนที่วอลเปเปอร์ของเหยื่อด้วยคำแนะนำค่าไถ่

ตลอดเวลา บันทึกค่าไถ่ของกลุ่มได้พัฒนาขึ้น โดยตัวอย่างแรก ๆ อ้างอิงเฉพาะการเข้ารหัสไฟล์ ในขณะที่เวอร์ชันที่ใหม่กว่าระบุอย่างชัดเจนว่าข้อมูลสำคัญถูกขโมยและขู่ว่าจะขายหากไม่ชำระเงิน

บันทึกค่าไถ่ล่าสุดยังสัญญา "บริการเพิ่มเติม" รวมถึงการแจกแจงรายละเอียดว่าเครือข่ายถูกบุกรุกอย่างไร และการรับประกันว่าเหยื่อจะไม่ถูกตั้งเป้าหมายอีก

แรนซัมแวร์นี้ไม่เพียงแค่ล็อกไฟล์ — มันเปิดการแชทกับแฮกเกอร์

Group-IB ระบุตัวอย่าง DeadLock ที่แตกต่างกันอย่างน้อยสามตัวอย่างจากช่วงกลางปี 2025 แต่ละตัวอย่างแสดงการเปลี่ยนแปลงที่เพิ่มขึ้นในกลยุทธ์

การวิเคราะห์สคริปต์ PowerShell ที่เกี่ยวข้องแสดงให้เห็นว่ามัลแวร์ปิดใช้งานบริการที่ไม่จำเป็นอย่างก้าวร้าว ลบสำเนาเงา volume เพื่อป้องกันการกู้คืน และขึ้นบัญชีขาวกระบวนการจำนวนจำกัด โดยเฉพาะรวมถึง AnyDesk

ผู้สืบสวนเชื่อว่า AnyDesk ถูกใช้เป็นเครื่องมือการเข้าถึงระยะไกลหลักระหว่างการโจมตี ซึ่งเป็นการค้นพบที่สอดคล้องกับการสืบสวนนิติวิทยาศาสตร์ดิจิทัลแยกต่างหาก

องค์ประกอบสำคัญของการดำเนินงานของ DeadLock คือไฟล์ HTML ที่วางบนระบบที่ติดเชื้อซึ่งฝังอินเทอร์เฟซเมสเซนเจอร์เซสชันที่เข้ารหัส เหยื่อสามารถสื่อสารโดยตรงกับผู้โจมตีผ่านไฟล์นี้โดยไม่ต้องติดตั้งซอฟต์แวร์เพิ่มเติม

JavaScript ที่ฝังไว้ดึงที่อยู่พร็อกซีจากสัญญาอัจฉริยะ Polygon จากนั้นส่งข้อความที่เข้ารหัสผ่านเซิร์ฟเวอร์เหล่านั้นไปยังรหัสเซสชันที่ควบคุมโดยผู้ดำเนินการแรนซัมแวร์

การวิเคราะห์ธุรกรรมแสดงให้เห็นว่ากระเป๋าเงินเดียวกันสร้างสัญญาอัจฉริยะที่เหมือนกันหลายรายการและอัปเดตที่อยู่พร็อกซีซ้ำ ๆ โดยการเรียกฟังก์ชันที่มีป้ายกำกับว่า "setProxy"

กระเป๋าเงินได้รับเงินทุนผ่านที่อยู่ที่เชื่อมโยงกับตลาดแลกเปลี่ยนไม่นานก่อนที่สัญญาจะถูกปรับใช้ ซึ่งบ่งชี้ถึงการเตรียมการโดยเจตนา

การติดตามในอดีตของธุรกรรมเหล่านี้ช่วยให้ผู้ป้องกันสามารถสร้างโครงสร้างพื้นฐานพร็อกซีในอดีตขึ้นมาใหม่ แม้ว่าการออกแบบแบบกระจายอำนาจจะทำให้ความพยายามในการปิดอย่างรวดเร็วซับซ้อนขึ้น

การค้นพบนี้เป็นส่วนหนึ่งของการเพิ่มขึ้นโดยรวมของอาชญากรรมไซเบอร์ที่เกี่ยวข้องกับคริปโต โดยมีมูลค่ามากกว่า 3.4 พันล้านดอลลาร์ถูกขโมยโดยการแฮ็กและการโจมตีจนถึงต้นเดือนธันวาคม 2025 โดยกลุ่มเกาหลีเหนือที่เชื่อมโยงกับรัฐคิดเป็นมากกว่า 2 พันล้านดอลลาร์จากยอดรวมนั้น

คุณอาจชอบเช่นกัน

Kraken Institutional และ Bitwise เปิดตัวกลยุทธ์ 'Bitwise Custom Yield' ที่บุกเบิกสำหรับนักลงทุนสถาบันด้านคริปโต

Kraken Institutional ร่วมมือกับ Bitwise เปิดตัวกลยุทธ์การจัดการผลตอบแทนคริปโตครั้งแรก