Осторожно: новый вымогатель «DeadLock» использует смарт-контракты Polygon, чтобы оставаться невидимым

Исследователи кибербезопасности проявляют интерес к недавно обнаруженному штамму программы-вымогателя под названием DeadLock, который использует смарт контракты Polygon для скрытого обслуживания своей инфраструктуры и обхода традиционных инструментов обнаружения, как показано в недавнем отчете компании по анализу угроз Group-IB.

DeadLock, впервые обнаруженный в июле 2025 года, до сих пор оставался в значительной степени незамеченным, поскольку у него нет публичной партнерской программы, нет сайта утечки данных, и его жертвы связаны с относительно небольшим количеством подтвержденных случаев.

Однако этот профиль скрывает более технологически сложную стратегию, которая, по мнению исследователей, демонстрирует глобальное изменение в том, как киберпреступники используют публичные блокчейны в преступных целях.

Как DeadLock скрывает инфраструктуру программы-вымогателя внутри смарт контрактов Polygon

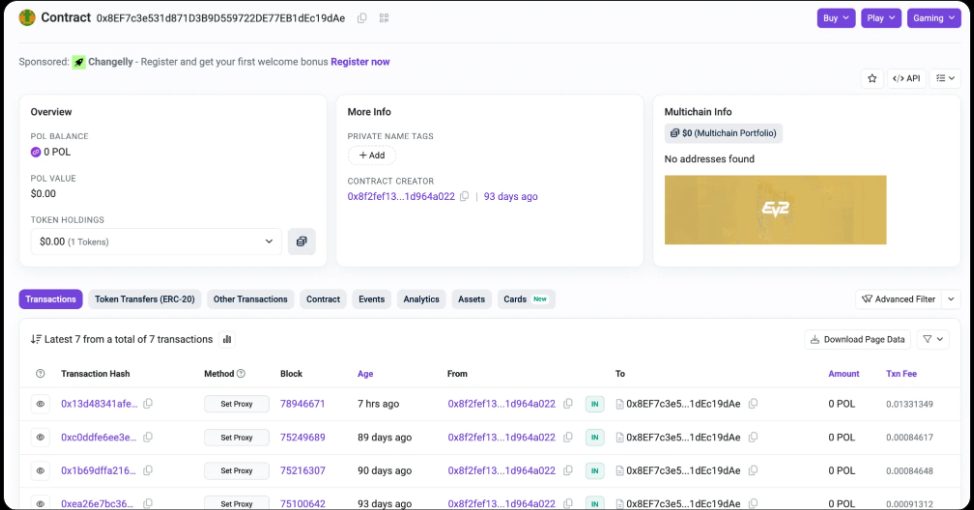

Анализ Group-IB показывает, что DeadLock использует смарт контракты, развернутые в сети Polygon, для хранения и ротации адресов прокси-серверов.

Эти прокси действуют как посредники между зараженными системами и операторами программы-вымогателя, позволяя трафику командования и управления менять конечные точки без зависимости от централизованной инфраструктуры, которую можно захватить или заблокировать.

Запрашивая смарт контракт, вредоносное ПО получает текущий адрес прокси через простую операцию чтения, которая не оставляет очевидного следа транзакции и не требует затрат на сеть.

Исследователи отметили, что эта техника повторяет более ранние кампании, такие как EtherHiding, раскрытые в прошлом году, в которых северокорейские злоумышленники использовали блокчейн Ethereum для сокрытия и распространения вредоносных программ.

В обоих случаях публичные и децентрализованные реестры были превращены в устойчивые каналы связи, которые защитникам сложно нарушить. Использование DeadLock сети Polygon расширяет эту концепцию, встраивая управление прокси непосредственно в смарт контракт, позволяя злоумышленникам обновлять инфраструктуру по требованию.

Источник: Group-IB

Источник: Group-IB

После развертывания DeadLock шифрует файлы и добавляет расширение ".dlock", изменяет системные значки и заменяет обои жертвы инструкциями по выкупу.

Со временем записки о выкупе группы эволюционировали: ранние образцы упоминали только шифрование файлов, в то время как более поздние версии явно заявляли, что конфиденциальные данные были украдены и угрожали их продажей, если оплата не будет произведена.

Самые последние записки о выкупе также обещают "дополнительные услуги", включая подробности о том, как была взломана сеть, и гарантии, что жертва больше не станет целью.

Эта программа-вымогатель не просто блокирует файлы — она открывает чат с хакерами

Group-IB выявила как минимум три различных образца DeadLock середины 2025 года, каждый из которых демонстрирует постепенные изменения в тактике.

Анализ связанных сценариев PowerShell показывает, что вредоносное ПО агрессивно отключает несущественные службы, удаляет теневые копии томов для предотвращения восстановления и добавляет в белый список ограниченный набор процессов, особенно включая AnyDesk

Исследователи полагают, что AnyDesk используется в качестве основного инструмента удаленного доступа во время атак, что подтверждается отдельными цифровыми криминалистическими расследованиями.

Ключевым элементом работы DeadLock является HTML-файл, размещаемый на зараженных системах, который встраивает интерфейс зашифрованного сеансового мессенджера. Жертвы могут общаться напрямую с злоумышленниками через этот файл без установки дополнительного программного обеспечения.

Встроенный JavaScript получает адреса прокси из смарт контракта Polygon, затем направляет зашифрованные сообщения через эти серверы к идентификатору сеанса, контролируемому операторами программы-вымогателя.

Анализ транзакций показывает, что один и тот же кошелек создал несколько идентичных смарт контрактов и неоднократно обновлял адреса прокси, вызывая функцию под названием "setProxy".

Кошелек был пополнен через адрес, связанный с биржей, незадолго до развертывания контрактов, что указывает на преднамеренную подготовку.

Историческое отслеживание этих транзакций позволяет защитникам восстановить прошлую прокси-инфраструктуру, хотя децентрализованный дизайн затрудняет быстрые меры по ликвидации.

Это открытие является частью общего роста киберпреступности, связанной с криптовалютой, поскольку по состоянию на начало декабря 2025 года в результате взломов и эксплойтов было украдено более $3,4 млрд, причем более $2 млрд из этой суммы приходится на связанные с государством северокорейские группы.

Вам также может быть интересно

Nexira запускается сегодня: получите свой аирдроп $NEXI раньше всех и наблюдайте взрывной рост цен!

Латинская Америка обгоняет США по числу владельцев криптовалют