هشدار: باجافزار جدید 'DeadLock' از قراردادهای هوشمند Polygon برای پنهان ماندن استفاده میکند

محققان امنیت سایبری به باجافزار تازه کشفشدهای به نام DeadLock علاقهمند شدهاند که از قراردادهای هوشمند Polygon سوءاستفاده میکند تا بهطور مخفیانه زیرساخت خود را سرویس دهد و ابزارهای تشخیص متعارف را دور بزند، همانطور که گزارش اخیر شرکت اطلاعات تهدید Group-IB نشان میدهد.

DeadLock که برای اولین بار در ژوئیه 2025 مشاهده شد، تا کنون عمدتاً از چشمها پنهان مانده است زیرا برنامه افیلیت عمومی ندارد، سایت نشت داده ندارد و قربانیان آن به تعداد نسبتاً کمی از قربانیان تأیید شده متصل بودهاند.

با این حال، این پروفایل، استراتژی پیچیدهتر تکنولوژیکی را پوشش میدهد که محققان معتقدند تغییر جهانیتری را در نحوه استفاده مجرمان سایبری از بلاکچینهای عمومی برای اهداف جنایی نشان میدهد.

چگونه DeadLock زیرساخت باجافزار را در قراردادهای هوشمند Polygon پنهان میکند

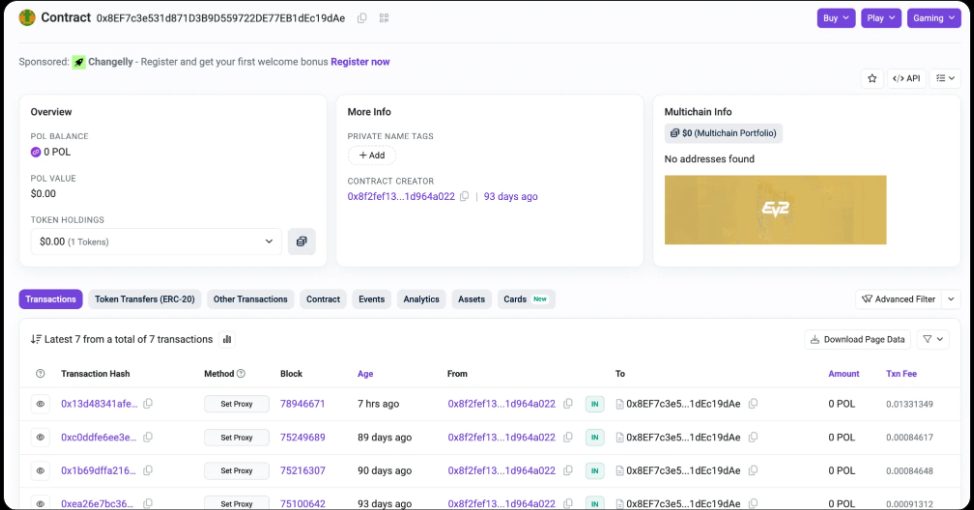

تحلیل Group-IB نشان میدهد که DeadLock از قراردادهای هوشمند مستقر شده در شبکه Polygon برای ذخیره و تعویض آدرسهای سرور پروکسی استفاده میکند.

این پروکسیها به عنوان واسطه بین سیستمهای آلوده و اپراتورهای باجافزار عمل میکنند و به ترافیک فرمان و کنترل اجازه میدهند نقاط پایانی را بدون اتکا به زیرساخت متمرکزی که میتواند مصادره یا مسدود شود، تغییر دهد.

با جستجو در قرارداد هوشمند، بدافزار آدرس پروکسی فعلی را از طریق یک عملیات خواندن ساده بازیابی میکند که هیچ ردپای تراکنشی آشکاری باقی نمیگذارد و هیچ هزینه شبکهای ندارد.

محققان گفتند این تکنیک منعکسکننده کمپینهای قبلی مانند EtherHiding است که سال گذشته فاش شد و در آن بازیگران تهدید کره شمالی از بلاک چین اتریوم برای پنهان کردن و توزیع بارهای بدافزار استفاده کردند.

در هر دو مورد، دفاتر کل عمومی و غیرمتمرکز به کانالهای ارتباطی انعطافپذیری تبدیل شدند که مختل کردن آنها برای مدافعان دشوار است. استفاده DeadLock از Polygon این مفهوم را با جاسازی مستقیم مدیریت پروکسی در قرارداد هوشمند گسترش میدهد و به مهاجمان اجازه میدهد زیرساخت را در صورت تقاضا بهروزرسانی کنند.

منبع: Group-IB

منبع: Group-IB

پس از استقرار، DeadLock فایلها را رمزگذاری میکند و پسوند ".dlock" اضافه میکند، آیکونهای سیستم را تغییر میدهد و تصویر پسزمینه قربانی را با دستورالعملهای باج جایگزین میکند.

با گذشت زمان، یادداشتهای باج گروه تکامل یافته است، نمونههای اولیه فقط به رمزگذاری فایل اشاره داشتند، در حالی که نسخههای بعدی صراحتاً اعلام کردند که دادههای حساس به سرقت رفته و در صورت عدم پرداخت، فروش آن تهدید شده است.

جدیدترین یادداشتهای باج همچنین «خدمات اضافی» را وعده میدهند، از جمله تفکیک نحوه نقض شبکه و تضمینهایی مبنی بر اینکه قربانی دوباره هدف قرار نخواهد گرفت.

این باجافزار فقط فایلها را قفل نمیکند — یک گفتگو با هکرها باز میکند

Group-IB حداقل سه نمونه مجزای DeadLock از اواسط 2025 را شناسایی کرد که هر کدام تغییرات تدریجی در تاکتیکها را نشان میدهند.

تحلیل اسکریپتهای PowerShell مرتبط نشان میدهد که بدافزار بهطور تهاجمی سرویسهای غیرضروری را غیرفعال میکند، نسخههای سایه حجم را برای جلوگیری از بازیابی حذف میکند و مجموعه محدودی از فرآیندها را در لیست سفید قرار میدهد، بهویژه شامل AnyDesk

محققان معتقدند AnyDesk به عنوان ابزار دسترسی از راه دور اصلی در طول حملات استفاده میشود، یافتهای که با تحقیقات جداگانه پزشکی دیجیتال سازگار است.

یکی از عناصر کلیدی عملیات DeadLock یک فایل HTML است که روی سیستمهای آلوده رها میشود و یک رابط پیامرسان جلسه رمزگذاریشده را جاسازی میکند. قربانیان میتوانند از طریق این فایل بدون نصب نرمافزار اضافی مستقیماً با مهاجمان ارتباط برقرار کنند.

JavaScript جاسازیشده آدرسهای پروکسی را از قرارداد هوشمند Polygon بازیابی میکند، سپس پیامهای رمزگذاریشده را از طریق آن سرورها به شناسه جلسهای که توسط اپراتورهای باجافزار کنترل میشود، مسیریابی میکند.

تحلیل تراکنش نشان میدهد که همان کیف پول چندین قرارداد هوشمند یکسان ایجاد کرد و بارها آدرسهای پروکسی را با فراخوانی تابعی با برچسب "setProxy" بهروزرسانی کرد.

کیف پول از طریق یک آدرس مرتبط با صرافی کمی قبل از استقرار قراردادها تأمین مالی شد که نشاندهنده آمادهسازی عمدی است.

ردیابی تاریخی این تراکنشها به مدافعان اجازه میدهد زیرساخت پروکسی گذشته را بازسازی کنند، اگرچه طراحی غیرمتمرکز تلاشهای سریع برای از بین بردن را پیچیده میکند.

این یافته بخشی از افزایش کلی جرایم سایبری مرتبط با کریپتو است، زیرا تا اوایل دسامبر 2025 بیش از 3.4 میلیارد دلار توسط هکها و سوءاستفادهها به سرقت رفته است، که گروههای مرتبط با دولت کره شمالی بیش از 2 میلیارد دلار از این مجموع را به خود اختصاص دادهاند.

محتوای پیشنهادی

حامی نژادپرست و خشن ترامپ پس از عدم حضور در زندان متواری شد

مدیرعامل Ripple سکوت خود را درباره سقوط قیمت XRP میشکند، میگوید کاربرد آن ثابت خواهد کرد که بهترین عملکرد را دارد