Atenție: Noul Ransomware 'DeadLock' Transformă Contractele Inteligente Polygon în Armă pentru a Rămâne Invizibil

Cercetătorii în domeniul securității cibernetice manifestă un interes crescut pentru o tulpină de ransomware nou descoperită, numită DeadLock, care abuzează de contractele inteligente Polygon pentru a-și deservi în tăcere infrastructura și a ocoli instrumentele convenționale de detectare, conform unui raport recent al firmei de informații despre amenințări Group-IB.

DeadLock, observat pentru prima dată în iulie 2025, a rămas până acum în mare parte sub radar, deoarece nu dispune de un program de afiliere public, nu are un site de scurgere de date, iar victimele sale au fost conectate la relativ puține victime confirmate.

Acest profil, totuși, acoperă o strategie mai sofisticată din punct de vedere tehnologic, pe care cercetătorii o consideră ca indicând o schimbare mai globală în modul în care infractorii cibernetici utilizează blockchain-urile publice în scopuri criminale.

Cum ascunde DeadLock infrastructura ransomware în contractele inteligente Polygon

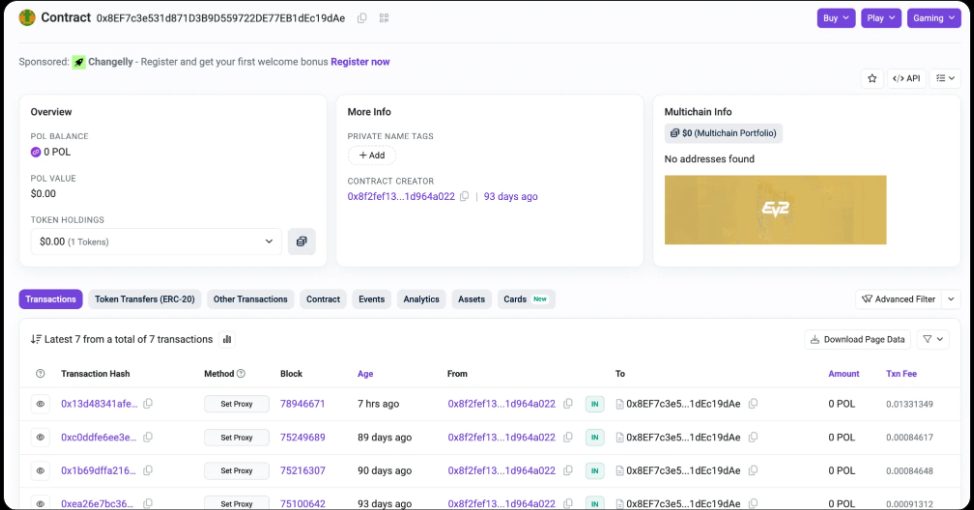

Analiza Group-IB arată că DeadLock utilizează contracte inteligente implementate pe rețeaua Polygon pentru a stoca și roti adresele serverelor proxy.

Aceste proxy-uri acționează ca intermediari între sistemele infectate și operatorii ransomware, permițând traficului de comandă și control să schimbe punctele finale fără a se baza pe o infrastructură centralizată care poate fi sechestrată sau blocată.

Prin interogarea contractului inteligent, malware-ul recuperează adresa proxy curentă printr-o simplă operațiune de citire care nu lasă o amprentă tranzacțională evidentă și nu generează costuri de rețea.

Cercetătorii au declarat că această tehnică reflectă campaniile anterioare, cum ar fi EtherHiding, dezvăluite anul trecut, în care actorii de amenințări nord-coreeni au folosit blockchain-ul Ethereum pentru a ascunde și distribui încărcături malware.

În ambele cazuri, registrele publice și descentralizate au fost transformate în canale de comunicare reziliente, dificil de perturbat pentru apărători. Utilizarea de către DeadLock a Polygon extinde acest concept prin încorporarea gestionării proxy direct într-un contract inteligent, permițând atacatorilor să actualizeze infrastructura la cerere.

Sursă: Group-IB

Sursă: Group-IB

Odată implementat, DeadLock criptează fișierele și adaugă extensia ".dlock", modifică pictogramele sistemului și înlocuiește imaginea de fundal a victimei cu instrucțiuni de răscumpărare.

În timp, notele de răscumpărare ale grupului au evoluat, probele timpurii referindu-se doar la criptarea fișierelor, în timp ce versiunile ulterioare au declarat explicit că datele sensibile au fost furate și au amenințat cu vânzarea acestora dacă plata nu este efectuată.

Cele mai recente note de răscumpărare promit, de asemenea, "servicii suplimentare", inclusiv o defalcare a modului în care rețeaua a fost compromisă și asigurări că victima nu va mai fi vizată din nou.

Acest ransomware nu doar blochează fișiere — deschide un chat cu hackerii

Group-IB a identificat cel puțin trei mostre distincte DeadLock din mijlocul anului 2025, fiecare prezentând schimbări incrementale în tactici.

Analiza scripturilor PowerShell asociate sugerează că malware-ul dezactivează agresiv serviciile neesențiale, șterge copiile shadow de volum pentru a preveni recuperarea și include în lista albă un set limitat de procese, inclusiv în special AnyDesk

Investigatorii cred că AnyDesk este utilizat ca instrument principal de acces la distanță în timpul atacurilor, o constatare în concordanță cu investigații separate de criminalistică digitală.

Un element cheie al operațiunii DeadLock este un fișier HTML instalat pe sistemele infectate care încorporează o interfață de mesagerie criptată de sesiune. Victimele pot comunica direct cu atacatorii prin acest fișier fără a instala software suplimentar.

JavaScript-ul încorporat recuperează adresele proxy din contractul inteligent Polygon, apoi direcționează mesajele criptate prin acele servere către un ID de sesiune controlat de operatorii ransomware.

Analiza tranzacțiilor arată că același portofel a creat mai multe contracte inteligente identice și a actualizat în mod repetat adresele proxy apelând o funcție etichetată "setProxy".

Portofelul a fost finanțat printr-o adresă legată de un schimb cu scurt timp înainte ca contractele să fie implementate, indicând o pregătire deliberată.

Urmărirea istorică a acestor tranzacții permite apărătorilor să reconstruiască infrastructura proxy anterioară, deși designul descentralizat complică eforturile rapide de eliminare.

Constatarea face parte dintr-o creștere generală a criminalității cibernetice legate de cripto, întrucât peste 3,4 miliarde de dolari au fost furați prin hack-uri și exploatări până la începutul lunii decembrie 2025, grupurile nord-coreene legate de stat reprezentând peste 2 miliarde de dolari din acest total.

Poate îți place și

Raporturile Long/Short Dezvăluie un Echilibru Remarcabil al Pieței pe Principalele Platforme de Tranzacționare

ENS își va lansa ENSv2 pe Ethereum, renunțând la propriul său L2.