Wydanie 75 milionów dolarów na atak sieciowy dla zaledwie 100 000 dolarów zysku? Spojrzenie wstecz na bitwę ataku i obrony 51% Monero i Qubic

Jeśli świat kryptowalut nigdy nie brakuje dramatycznych historii, tym razem protagonistą stało się Monero.

To nie był nagły atak; raczej starannie zaplanowana konfrontacja mocy obliczeniowej, ogłoszona z miesięcznym wyprzedzeniem. Atakujący nawet ogłosili swój zamiar rzucenia wyzwania sieci Monero między 2 a 31 sierpnia. Ich celem było rzadkie osiągnięcie w świecie blockchain: kontrolowanie 51% mocy obliczeniowej sieci monety prywatnej o kapitalizacji rynkowej przekraczającej 5 miliardów dolarów.

Dziś atakujący twierdzą, że osiągnęli ten cel.

To był długo planowany atak.

Jak wszyscy wiemy, w sieci blockchain wszystkie transakcje muszą być weryfikowane przez górników, proces znany jako kopanie. Moc obliczeniowa górnika nazywana jest hashrate. Im wyższy hashrate, tym większa szansa na wydobycie nowego bloku i otrzymanie nagród.

To samo dotyczy Monero.

Ale w porównaniu do innych walut, Monero ma konstrukcję, która zapobiega złym działaniom dużych pul wydobywczych - nie wspiera dedykowanych maszyn górniczych (ASIC) i może być kopane tylko przy użyciu CPU lub GPU zwykłego komputera. Pierwotnym zamiarem tej zasady jest zapobieganie gromadzeniu się wszystkich górników w tej samej dużej puli wydobywczej. W ten sposób, teoretycznie, każdy może użyć własnego komputera do uczestnictwa w kopaniu, a sieć będzie bardziej sprawiedliwa i zdecentralizowana.

Jednak ten mechanizm ma również idealistyczną metodę ataku, która polega na wynajęciu lub zmobilizowaniu dużej liczby zwykłych serwerów (takich jak zasoby chmurowe, bezczynne komputery PC i komputery górnicze) w krótkim czasie. Dokładnie w ten sposób atakujący to osiągnął.

Przyjrzyjmy się temu długo planowanemu atakującemu, zwanemu Qubic.

Operacja została zainicjowana przez Qubic, niezależny projekt blockchain, który nie został specjalnie zaprojektowany do atakowania Monero. Kierowany przez współzałożyciela IOTA i doświadczonego dewelopera krypto Sergeya Ivancheglo (pseudonim "Come-From-Beyond"), Qubic wykorzystuje mechanizm "Useful Proof of Work" (UPoW), pozwalający górnikom używać swojej mocy obliczeniowej nie tylko do rozwiązywania problemów matematycznych, ale także do trenowania swojego systemu sztucznej inteligencji, Aigarth. To osiąga dwa cele jednocześnie.

Więc dlaczego jest powiązany z Monero i rozpoczyna "wojnę" mocy obliczeniowej przeciwko niemu?

W istocie była to "ekonomiczna demonstracja" modelu UPoW Qubica. Począwszy od maja 2025 roku, poświęcając moc obliczeniową swojej sieci na kopanie CPU Monero, z powodzeniem przyciągnął dużą liczbę górników, którzy mogli zarabiać zarówno Monero, jak i tokeny $QUBIC tylko poprzez kopanie. Monero wydobyte przez górników byłoby sprzedawane za stablecoiny, które następnie byłyby używane do odkupienia i spalenia monet Qubic, tworząc samowzmacniający się cykl ekonomiczny.

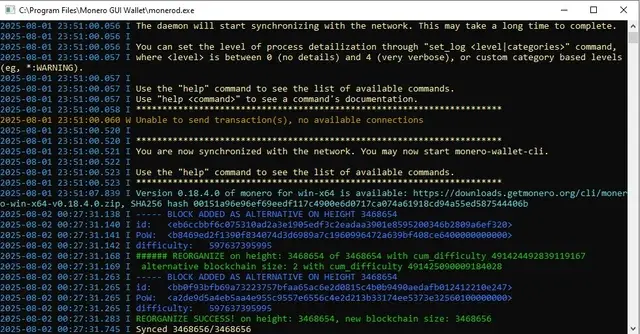

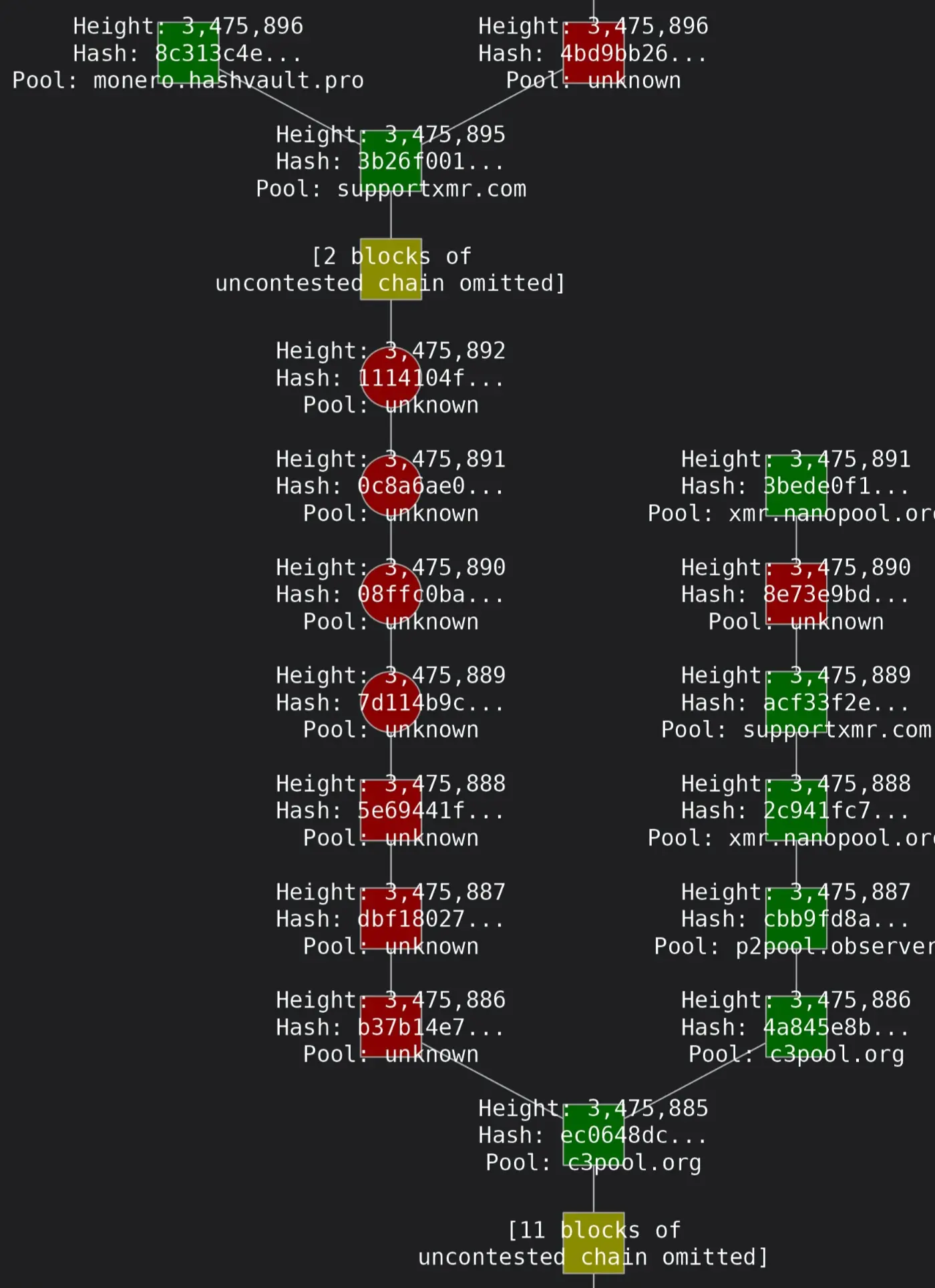

Po tym, jak Qubic ogłosił swoje "wyzwanie" dla sieci Monero od 2 do 31 sierpnia, niektórzy członkowie społeczności Monero zaczęli monitorować łańcuch przez całą dobę. Jedna osoba na Reddicie stwierdziła, że obserwowała każdy blok, szczególnie zwracając uwagę na bloki osierocone (odrzucone bloki). Początkowo wszystko było normalne, ale pewnego wczesnego poranka zauważyli reorganizację łańcucha. Reorganizacje łańcucha nie są rzadkością w sieci Monero; na przykład, gdy dwóch górników jednocześnie wydobywa blok, system wybiera jeden i odrzuca drugi. Jednak czas tego zdarzenia był podejrzany, wydawał się związany z testowaniem przez Qubic swojej zdolności do wstawiania alternatywnych bloków i rozwidlania blockchain. Chociaż alternatywny blok został ostatecznie odrzucony, wskazywało to, że Qubic eksperymentował.

Status bloków MoneroMonitor odkrył również, że Monero, które powinno produkować blok co dwie minuty, ostatnio odnotowało znaczący wzrost generowania bloków, sugerując, że sieć doświadcza oznak potencjalnego nacisku ataku. To przekonało go, że Qubic rzeczywiście angażował się w jakiś rodzaj ingerencji. Inny uczestnik zauważył, że jedyny blok osierocony, który wystąpił, miał miejsce 12 godzin przed publicznym ogłoszeniem przez Qubic planowanego ataku.

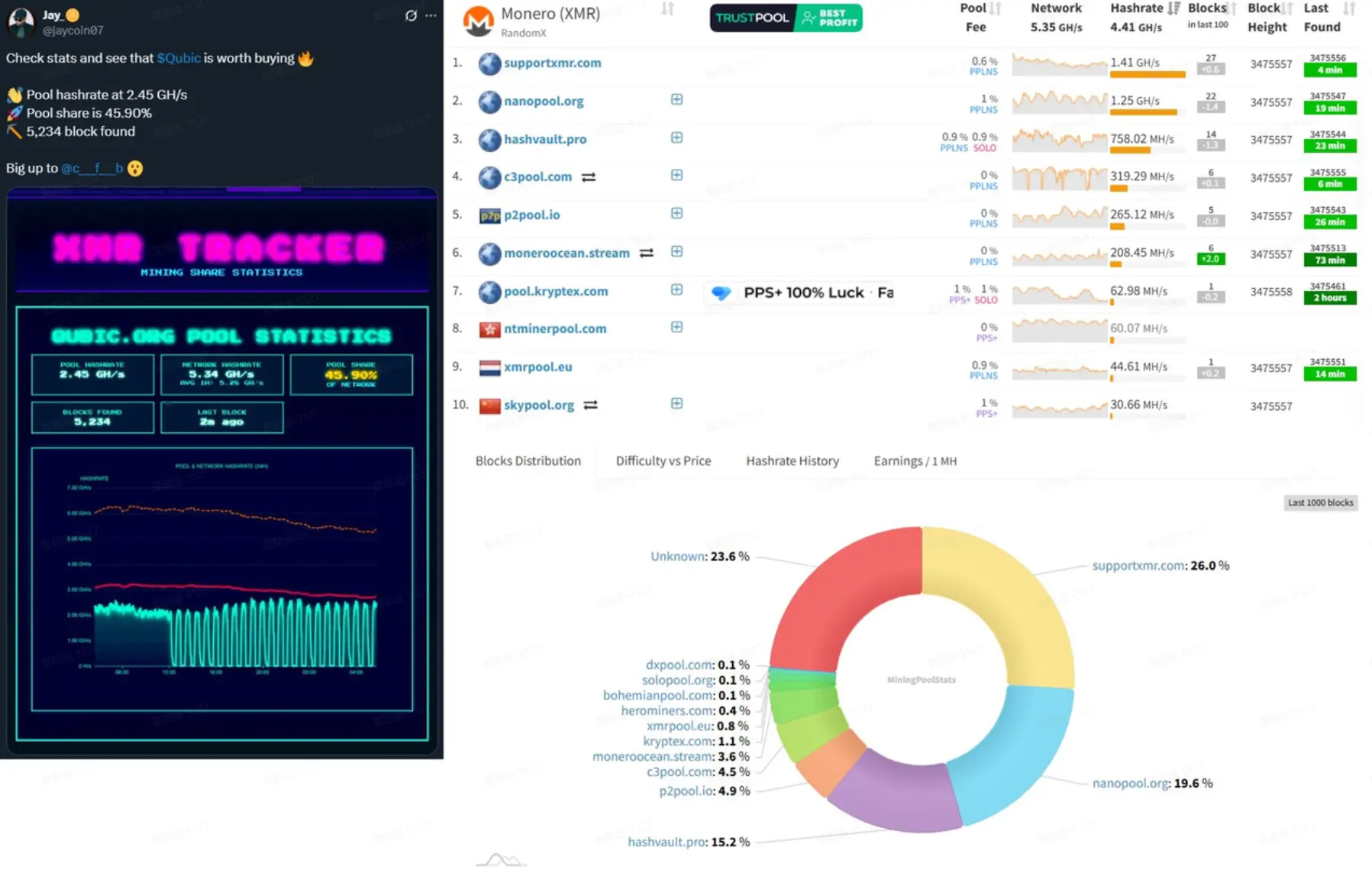

Odnośnie danych hashrate, społeczność zaobserwowała również, że Qubic przestał raportować swój hashrate do publicznych stron statystycznych pul wydobywczych na początku sierpnia, uniemożliwiając światu zewnętrznemu bezpośrednią obserwację jego prawdziwej zdolności wydobywczej. Niektórzy spekulowali, że może to być próba ukrycia szczytowych danych hashrate i stworzenia poczucia nieprzejrzystości, jednocześnie wyświetlając bardziej korzystne liczby poprzez kontrolowaną przez siebie stronę internetową. Członkowie głównego zespołu Monero przeanalizowali, że ich hashrate nie jest stały, ale raczej regularnie waha się między szczytami a dołkami. Ten wzorzec "włącz-wyłącz" jest bardziej zagrażający niż stabilne kopanie.

Wynikiem premedytowanego ataku Qubica, mającego na celu pokazanie siły, było to, że między majem a lipcem Qubic kontrolował prawie 40% mocy obliczeniowej sieci Monero. Do sierpnia Qubic twierdził, że osiągnął 52,72%, przekraczając próg kontroli 51% - co oznacza, że technicznie mógłby reorganizować łańcuch, przeprowadzać ataki podwójnego wydatkowania lub cenzurować transakcje. Qubic twierdził, że miało to na celu symulację potencjalnych ataków na sieć Monero i identyfikację luk w zabezpieczeniach jak najwcześniej.

Czy Qubic faktycznie blefuje?

Czy Qubic naprawdę odniósł sukces w przeprowadzeniu ataku 51%? Wiele osób jest nadal sceptycznych co do tego, wierząc, że to był tylko celowy oszustwo marketingowe.

@VictorMoneroXMR podniósł tę kwestię z następującym zrzutem ekranu. Podczas gdy inne pule wydobywcze Monero wyświetlają łączny hashrate 4,41 GH/s i hashrate całej sieci 5,35 GH/s, panel Qubica pokazuje, że ma hashrate 2,45 GH/s, przy tym samym hashrate całej sieci. Te dane wyraźnie nie pasują do siebie, i możliwe, że panel Qubica nie uwzględnia własnego hashrate w ogólnym hashrate sieci. Jeśli dostosujemy to do tego założenia, hashrate Qubica faktycznie stanowi tylko około 30% całości.

Oprócz wątpliwości dotyczących danych, najbardziej bezpośrednim dowodem on-chain jest obecnie to, że Monero doświadczyło reorganizacji bloków 6 kolejnych bloków, ale nie może to w 100% potwierdzić, że Qubit ma zdolność do przeprowadzenia ataku 51%.

Jest to również potwierdzone w monitorowaniu bloków w czasie rzeczywistym przez społeczność Reddit Monero.

Przez cały czas trwania wyzwania Qubica, społeczność nie zaobserwowała trwałego, znaczącego wzrostu osieroconych bloków lub reorganizacji łańcucha, z tylko jedną podejrzaną reorganizacją, gdzie blok zastępczy został odrzucony. Główni deweloperzy i społeczność zaobserwowali okresy, w których Qubic zbliżał się lub nawet nieznacznie przekraczał 50% hashrate (Qubic twierdzi, że osiągnął 52,72%). Nawet jeśli Qubic przekroczył 51% przez krótki okres czasu, jeśli trwało to tylko kilka minut lub kilka bloków, prawdopodobnie nie byłby to skuteczny atak.

Innymi słowy, obecnie nie ma dowodów na to, że mogą utrzymać stabilny poziom powyżej 51% wystarczająco długo, aby przeprowadzić udany atak.

Obecny konsensus w społeczności Monero jest taki, że Qubic mógł na krótko przekroczyć 51%, ale nie był to znaczący atak, a raczej demonstracja mocy obliczeniowej i wojna psychologiczna. Atakujący mogą wyświetlać przesadzone zrzuty ekranu swojego udziału na swojej stronie internetowej, aby stworzyć wrażenie kontroli nad siecią.

Przegrany biznes, gdzie wydajesz 75 milionów, aby zarobić 100 000?

Koszt ataków Qubica wywołał również wiele dyskusji na platformach społecznościowych.

Analitycy w społeczności Monero generalnie zgadzają się, że utrzymanie obecnego poziomu mocy obliczeniowej kontrolowanej przez Qubic jest niezwykle kosztowne. Na podstawie obecnej trudności sieci, dzienna nagroda blokowa dla sieci Monero jest warta około 150 000 dolarów. Aby atakujący konsekwentnie kontrolował ponad 50% mocy obliczeniowej sieci, musiałby produkować połowę lub więcej całkowitej liczby bloków sieci dziennie, co pociągnęłoby za sobą oszałamiające koszty sprzętu, elektryczności i operacyjne.

Według szacunków Yu Xiana, założyciela firmy bezpieczeństwa SlowMist, atak tej skali mógłby kosztować nawet 75 milionów dolarów dziennie, kwotę, którą jest prawie niemożliwe odzyskać poprzez czyste spekulacyjne kopanie.

Ponieważ ta liczba jest tak astronomiczna, przeanalizujmy ją z innych perspektyw. Najpierw spójrzmy na Crypto51, stronę internetową poświęconą szacowaniu kosztu ataku 51% na różne monety PoW. Dostarcza ona godzinowe koszty wynajmu mocy obliczeniowej dla niektórych głównych i małych do średnich monet. Na przykład Ethereum Classic (kapitalizacja rynkowa kilkuset milionów dolarów): około 11 563 dolarów na godzinę; Litecoin: około 131 413 dolarów na godzinę.

Chociaż Crypto51 nie ma konkretnych danych dla Monero, można zauważyć, że koszt atakowania nawet średniej wielkości sieci PoW jest generalnie znacznie poniżej dziesiątek milionów dolarów dziennie.

Na podstawie dyskusji na Reddicie, członek społeczności próbował oszacować koszt ataku PoW opartego na CPU (takiego jak Monero) przy użyciu następującej metody: Zakładając użycie AMD Threadripper 3990X (o wydajności około 64 KH/s), osiągnięcie 51% sieci wymagałoby około 44 302 takich procesorów. Sam koszt zakupu sprzętu wyniósłby około 220 milionów dolarów (44 302 × 5 000 dolarów). Jeśli uwzględnić inne koszty sprzętu, wynajem lokalizacji i elektryczność, wymagane byłyby dodatkowe dziesiątki milionów dolarów. Koszty elektryczności szacuje się na około 100 000 dolarów dziennie.

Więc przy koszcie ataku 75 milionów dolarów dziennie, ile zysku może osiągnąć Qubic?

Zgodnie z obecnymi zasadami emisji końcowej Monero, czasy bloków wynoszą około 2 minut, a nagroda za blok jest ustalona na 0,6 XMR. Jeśli Qubic kontroluje ponad 51% hashrate, oznacza to, że mają zdolność do wydobycia wszystkich bloków Monero każdego dnia, co wynosi około 432 XMR.

W momencie pisania, cena Monero wynosi około 246 dolarów. Przy tej cenie, jeśli Qubit zmonopolizowałby całą produkcję Monero na dzień, osiągnąłby zysk tylko około 106 000 dolarów.

Według oficjalnego "Raportu Epoki 172" Qubica, Qubic dystrybuuje wydobyte przez siebie monety Monero w podziale 50-50: połowa jest używana do odkupienia i spalenia $QUBIC, a druga połowa jest używana do zachęcania górników. Jednak górnicy są nadal opłacani w $QUBIC.

Innymi słowy, $QUBIC, o kapitalizacji rynkowej m

Możesz także polubić

Dlaczego przedsprzedaż BlockDAG o wartości ponad 443 mln USD może przynieść 5000-krotne zyski, podczas gdy LINK i XLM utknęły w miejscu w 2026 roku

Bliźniacy Winklevoss podwajają stawkę na prywatność krypto z darowizną 1,4 mln USD na Zcash