Cuidado: El nuevo ransomware 'DeadLock' utiliza contratos inteligentes de Polygon para permanecer invisible

Los investigadores de ciberseguridad están mostrando interés en una cepa de ransomware recién descubierta llamada DeadLock que abusa de los Smart Contracts de Polygon para mantener silenciosamente su infraestructura y eludir las herramientas de detección convencionales, según describe un informe reciente de la firma de inteligencia de amenazas Group-IB.

DeadLock, observado por primera vez en julio de 2025, ha permanecido en gran medida bajo el radar hasta ahora porque no tiene un programa de afiliados de cara al público, no tiene un sitio de filtración de datos y sus víctimas han estado conectadas a relativamente pocas víctimas confirmadas.

Ese perfil, sin embargo, encubre una estrategia tecnológicamente más sofisticada que los investigadores creen que muestra un cambio más global en la forma en que los ciberdelincuentes están utilizando las blockchains públicas con fines criminales.

Cómo DeadLock oculta la infraestructura de ransomware dentro de Smart Contracts de Polygon

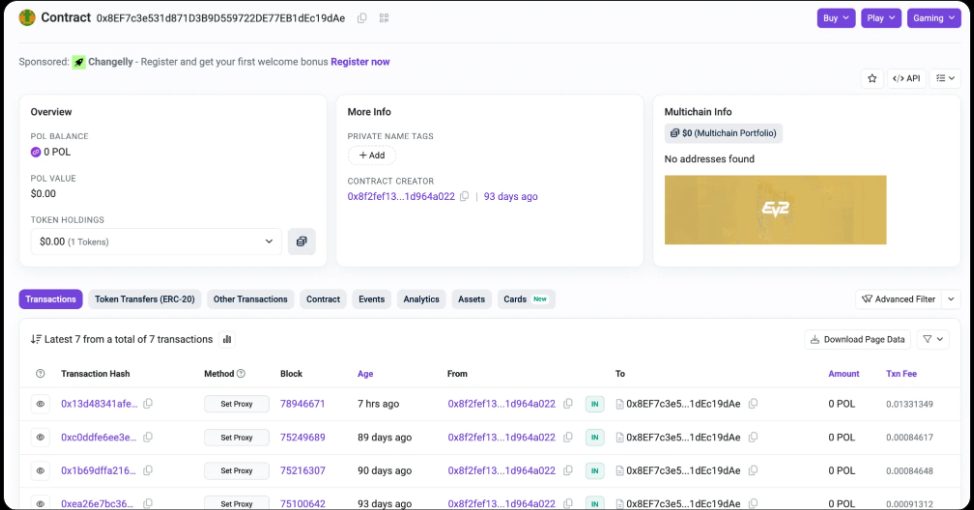

El análisis de Group-IB muestra que DeadLock utiliza Smart Contracts desplegados en la red Polygon para almacenar y rotar direcciones de servidores proxy.

Estos proxies actúan como intermediarios entre los sistemas infectados y los operadores del ransomware, permitiendo que el tráfico de comando y control cambie los puntos finales sin depender de infraestructura centralizada que pueda ser incautada o bloqueada.

Al consultar el Smart Contract, el malware recupera la dirección proxy actual a través de una simple operación de lectura que no deja huella transaccional obvia y no incurre en ningún coste de red.

Los investigadores dijeron que esta técnica refleja campañas anteriores, como EtherHiding, divulgada el año pasado, en la que actores de amenazas norcoreanos utilizaron el Blockchain Ethereum para ocultar y distribuir cargas útiles de malware.

En ambos casos, los ledgers públicos y descentralizados se convirtieron en canales de comunicación resilientes que son difíciles de interrumpir para los defensores. El uso de Polygon por parte de DeadLock extiende ese concepto al incorporar la gestión de proxy directamente en un Smart Contract, permitiendo a los atacantes actualizar la infraestructura bajo demanda.

Fuente: Group-IB

Fuente: Group-IB

Una vez desplegado, DeadLock encripta archivos y añade una extensión ".dlock", altera los iconos del sistema y reemplaza el fondo de pantalla de la víctima con instrucciones de rescate.

Con el tiempo, las notas de rescate del grupo han evolucionado, con muestras tempranas que solo hacían referencia al cifrado de archivos, mientras que versiones posteriores declaraban explícitamente que se habían robado datos sensibles y amenazaban con su venta si no se realizaba el pago.

Las notas de rescate más recientes también prometen "servicios adicionales", incluyendo un desglose de cómo se violó la red y garantías de que la víctima no será atacada nuevamente.

Este ransomware no solo bloquea archivos: abre un chat con hackers

Group-IB identificó al menos tres muestras distintas de DeadLock de mediados de 2025, cada una mostrando cambios incrementales en las tácticas.

El análisis de los scripts de PowerShell asociados sugiere que el malware desactiva agresivamente servicios no esenciales, elimina copias de instantáneas de volumen para evitar la recuperación y añade a la lista blanca un conjunto limitado de procesos, incluyendo notablemente AnyDesk

Los investigadores creen que AnyDesk se utiliza como la herramienta principal de acceso remoto durante los ataques, un hallazgo consistente con investigaciones forenses digitales separadas.

Un elemento clave de la operación de DeadLock es un archivo HTML depositado en sistemas infectados que incorpora una interfaz de mensajería de sesión cifrada. Las víctimas pueden comunicarse directamente con los atacantes a través de este archivo sin instalar software adicional.

El JavaScript incorporado recupera direcciones proxy del Smart Contract de Polygon, luego enruta mensajes cifrados a través de esos servidores a un ID de sesión controlado por los operadores del ransomware.

El análisis de transacciones muestra que la misma billetera creó múltiples Smart Contracts idénticos y actualizó repetidamente las direcciones proxy llamando a una función etiquetada como "setProxy".

La billetera fue financiada a través de una dirección vinculada a un exchange poco antes de que se desplegaran los contratos, indicando preparación deliberada.

El seguimiento histórico de estas transacciones permite a los defensores reconstruir la infraestructura proxy pasada, aunque el diseño descentralizado complica los esfuerzos de eliminación rápida.

El hallazgo es parte de un aumento general en el cibercrimen relacionado con criptomonedas, ya que más de 3.400 millones de dólares fueron robados mediante hackeos y exploits hasta principios de diciembre de 2025, con grupos norcoreanos vinculados al estado representando más de 2.000 millones de dólares de ese total.

También te puede interesar

Volvo presentará su primer auto con IA, el EX60

Una familia vivió una noche de terror en una ruta cercana a Mar del Plata