Înțelegerea Atacurilor prin Dusting în Criptomonede

Introducere

Securitatea pe piața cripto este cea mai dorită caracteristică, dar și cea mai evazivă din multe motive. Până în prezent, în 2026, atacatorii au conceput numeroase modalități de a ataca portofelele și de a extrage fonduri din acestea. În această privință, nu contează dacă folosești un portofel custodial sau o versiune non-custodială, ești în pericol dacă nu iei măsurile de precauție adecvate și nu te ții la curent cu tehnicile moderne de atac. De la apariția primei criptomonede în 2008, niciun blockchain nu s-a dovedit imun la atacuri. Dintre multele modalități pe care le aleg atacatorii, una este atacul dusting.

Ce este un atac Dusting?

Înainte de a înțelege un atac dusting, este util să ai un concept clar despre ce este "dust". Dacă ai tranzacționat vreodată criptomonede pe un exchange centralizat, cu siguranță ai observat că după ce ordinul tău a fost executat, există o sumă infimă din activul respectiv care rămâne încă în portofelul tău. De exemplu, ai vândut toți $DOT din portofelul spot la $2.3. Deși ai plasat un ordin de vânzare a 100% din deținerile tale, observi că încă mai rămâne puțin $DOT în portofelul tău. Această sumă infimă rămasă dintr-un activ se numește dust pentru că este nesemnificativă. Un atac dusting este o încercare de a încălca confidențialitatea unui portofel prin trimiterea de dust și ulterior urmărirea mișcării acestui dust într-o tentativă de a determina identitatea deținătorului portofelului.

Este evident acum că un atac dusting nu este exact o tentativă de furt în sine. În schimb, este ceva pregătitor pentru actul real de furt. Să presupunem că un utilizator primește o sumă infimă de $SOL și nu o observă pentru că este prea mică pentru a fi luată în considerare. Mai târziu, când utilizatorul cheltuiește dust-ul împreună cu mai mult $SOL, calea sa este vizibilă pe rețeaua blockchain din cauza naturii transparente a rețelei. Atacatorul concluzionează că toate portofelele cu care victima interacționează aparțin aceluiași utilizator. Această interacțiune și obiceiurile de cheltuieli ajută atacatorul să determine identitatea sau cel puțin valoarea financiară a victimelor care cad pradă unor tentative ulterioare de furt țintite.

Cum funcționează atacurile Dusting

Vulnerabilitatea exploatată de atacatori în atacul dusting este transparența rețelelor blockchain. Când atacatorii trimit dust către portofelele, este ca și cum ar plasa trackere minuscule, care vor indica când și unde se mișcă fondurile. Nu toți destinatarii execută tranzacții cu dust-ul în ele, dar cei care o fac ajung pe radarul atacatorilor, care ulterior selectează cele mai bogate ținte pentru mișcările precise efectuate mai târziu cu o planificare adecvată.

Folosind instrumente analitice, atacatorii pot grupa tranzacțiile și lega adresele cu un istoric similar sau identic. Dar acest lucru se poate întâmpla doar când dust-ul călătorește împreună cu fondurile proprii ale victimelor. Dacă destinatarul cunoaște acest truc și alege să nu mute dust-ul primit, expeditorul nu poate afla nimic despre portofelul țintă. Prin urmare, astfel de actori rău intenționați trimit dust către multe portofelele simultan pentru a crește șansele de succes.

Mai mult, unii atacatori doar așteaptă și văd care dintre destinatari folosește dust-ul în tranzacțiile lor. Mulți dintre ei folosesc instrumente de urmărire în timp real în acest scop.

Ținte comune în 2026

Deși primele cazuri de atacuri dusting au avut loc când dezvoltatorii Samourai Wallet au avertizat utilizatorii că confidențialitatea multor deținători de $BTC era în pericol din cauza dust-ului distribuit de atacatori pentru a lega adresele. Același lucru s-a întâmplat pe blockchain-ul Litecoin un an mai târziu, în 2019. Astăzi, în 2026, orice blockchain poate fi afectat de atacul dusting datorită naturii transparente și, de asemenea, datorită utilizării modelelor UTXO care se pretează la analiza de grupare.

Până în 2026, atacurile dusting au fost observate și pe ecosisteme mai noi, inclusiv pe unele lanțuri de contracte inteligente precum Solana și Avalanche atunci când utilizatorii interacționează cu tokenuri și airdrop-uri. Această tendință a crescut deoarece portofelele de contracte inteligente pot primi distribuții automate de tokenuri care seamănă cu dust-ul dacă expeditorul este rău intenționat. Utilizatorii care dau clic pe linkuri sau interacționează cu aceste tokenuri riscă să fie și mai compromisi.

Concepții eronate comune

Așa cum s-a sugerat mai devreme, atacul dusting în sine nu este un fel de furt în sine. Dacă portofelul tău a primit dust, nu ești în pericol imediat decât dacă muți dust-ul împreună cu fondurile tale în viitor. Un atac dusting este de fapt o plasă pusă pentru a prinde cât mai mulți utilizatori de cripto posibil, dintre care atacatorul va alege cea mai potrivită pradă mai târziu.

O concepție greșită comună este că atacurile dusting și atacurile de otrăvire a adreselor sunt aceleași. Totuși, atacul de otrăvire a adreselor funcționează foarte diferit, deoarece un astfel de atac implică trimiterea unor sume foarte mici către un portofel selectat. Adresa portofelului atacatorului seamănă cu cea a unui cunoscut al victimei, astfel încât destinatarul este probabil să o aleagă pentru tranzacția lor viitoare. Un atac de otrăvire a adreselor nu este nici el dăunător instant, dar este mult mai periculos, deoarece scopul principal al atacului este de a înșela destinatarul și de a-l face să comită o greșeală dăunătoare în următoarea tranzacție.

Unii utilizatori cred, de asemenea, că dusting înseamnă că cheile lor private sau activele sunt automat în pericol. Acest lucru este adevărat doar dacă utilizatorul face ceva nesigur, cum ar fi exportarea frazei seed într-un site web suspect, dând clic pe linkuri încorporate în tokenuri necunoscute sau trimitând dust către o altă adresă. Dacă nu interacționezi cu dust-ul, nimic despre fondurile tale nu este direct compromis.

Cum să te protejezi

Cel mai bun pas posibil este să ignori dust-ul. Anumite portofele moderne au o opțiune de a marca activele mici ca "nu cheltui" sau ele pur și simplu exclud dust-ul din tranzacțiile viitoare.

În plus, încearcă să folosești software de portofel care suportă controlul monedelor. Această caracteristică îți permite să alegi exact ce intrări sunt cheltuite într-o tranzacție, astfel încât să poți lăsa dust-ul neatins în timp ce trimiți alte monede. Portofelele axate pe confidențialitate precum Samourai și Wasabi au introdus aceste tehnici, dar multe portofele mainstream oferă astăzi instrumente similare.

În final, schimbarea regulată a adreselor portofelului ajută, de asemenea. Multe portofele generează o adresă nouă pentru fiecare tranzacție. Această practică face mai dificil pentru atacatori să îți lege adresele împreună chiar dacă trimit dust.

Concluzie

Atacurile dusting exploatează transparența blockchain în loc de defecte tehnice, făcând conștientizarea utilizatorului cea mai puternică linie de apărare. Deși primirea de dust nu este periculoasă în sine, interacțiunea cu acesta poate expune modelele de tranzacții și compromite confidențialitatea. Ignorând soldurile mici necunoscute, folosind funcțiile de control al monedelor și respectând igiena de bază a portofelului, utilizatorii pot neutraliza eficient atacurile dusting și pot proteja fondurile într-un peisaj cripto din ce în ce mai complex.

Poate îți place și

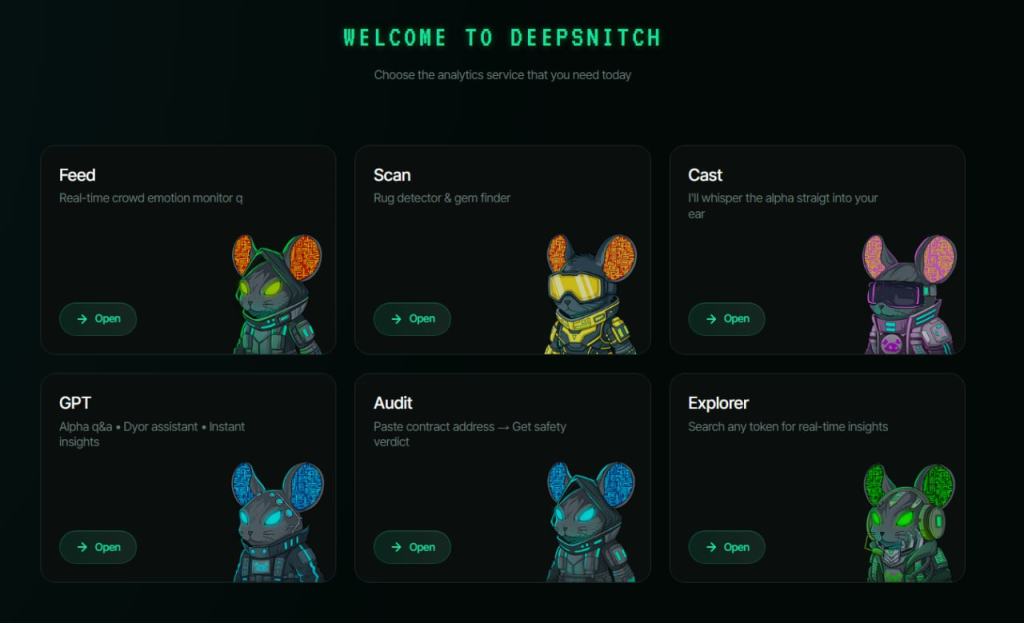

Știri Preț XRP: Comunitatea DeepSnitch AI Este Încrezătoare Că Suite-ul Live de Analiză AI Este Principalul Motor al Predicțiilor de 100x, XRP și DOGE Arată Lipsă de Momentum

Matt Carallo respinge temerile legate de calculul cuantic din spatele vânzării Bitcoin