Uwaga: Nowe oprogramowanie ransomware „DeadLock" wykorzystuje inteligentne kontrakty Polygon, aby pozostać niewidoczne

Badacze cyberbezpieczeństwa zainteresowali się nowo odkrytym szczepem oprogramowania ransomware o nazwie DeadLock, które wykorzystuje inteligentne kontrakty Polygon do cichego obsługiwania swojej infrastruktury i omijania konwencjonalnych narzędzi wykrywania, jak wynika z najnowszego raportu firmy zajmującej się wywiadem zagrożeń Group-IB.

DeadLock, po raz pierwszy zaobserwowany w lipcu 2025 roku, jak dotąd pozostawał w dużej mierze niezauważony, ponieważ nie posiada publicznie dostępnego programu partnerskiego, nie ma strony z wyciekiem danych, a jego ofiary są powiązane ze stosunkowo niewielką liczbą potwierdzonych przypadków.

Ten profil jednak obejmuje bardziej wyrafinowaną technologicznie strategię, która zdaniem badaczy pokazuje bardziej globalną zmianę w sposobie, w jaki cyberprzestępcy wykorzystują publiczne blockchainy do celów przestępczych.

Jak DeadLock ukrywa infrastrukturę ransomware w inteligentnych kontraktach Polygon

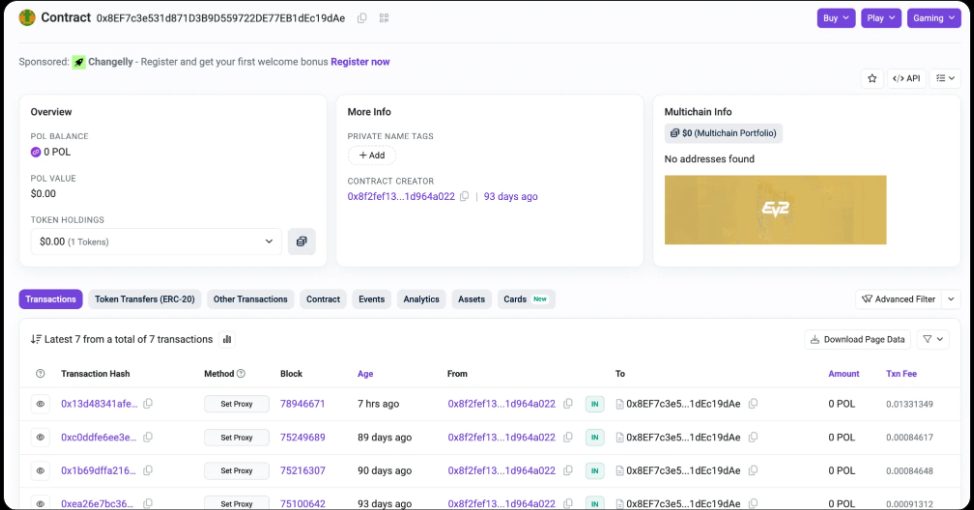

Analiza Group-IB pokazuje, że DeadLock wykorzystuje inteligentne kontrakty wdrożone w sieci Polygon do przechowywania i rotacji adresów serwerów proxy.

Te serwery proxy działają jako pośrednicy między zainfekowanymi systemami a operatorami ransomware, umożliwiając ruchowi dowodzenia i kontroli zmianę punktów końcowych bez polegania na scentralizowanej infrastrukturze, która może zostać zajęta lub zablokowana.

Poprzez zapytanie do inteligentnego kontraktu, złośliwe oprogramowanie pobiera aktualny adres proxy za pomocą prostej operacji odczytu, która nie pozostawia oczywistego śladu transakcyjnego i nie generuje kosztów sieciowych.

Badacze stwierdzili, że ta technika odzwierciedla wcześniejsze kampanie, takie jak EtherHiding, ujawnione w zeszłym roku, w których północnokoreańscy sprawcy zagrożeń wykorzystywali blockchain Ethereum do ukrywania i dystrybucji ładunków złośliwego oprogramowania.

W obu przypadkach publiczne i zdecentralizowane rejestry zostały przekształcone w odporne kanały komunikacji, które są trudne do zakłócenia przez obrońców. Wykorzystanie przez DeadLock sieci Polygon rozszerza tę koncepcję poprzez bezpośrednie osadzenie zarządzania proxy w inteligentnym kontrakcie, umożliwiając atakującym aktualizację infrastruktury na żądanie.

Źródło: Group-IB

Źródło: Group-IB

Po wdrożeniu DeadLock szyfruje pliki i dodaje rozszerzenie ".dlock", zmienia ikony systemowe i zastępuje tapetę ofiary instrukcjami okupu.

Z czasem notatki z żądaniem okupu grupy ewoluowały, przy czym wczesne próbki odnosiły się tylko do szyfrowania plików, podczas gdy późniejsze wersje wyraźnie stwierdzały, że wrażliwe dane zostały skradzione i groziły ich sprzedażą, jeśli płatność nie zostanie dokonana.

Najnowsze notatki z żądaniem okupu obiecują również "dodatkowe usługi", w tym szczegółowe informacje o tym, jak sieć została naruszona, oraz zapewnienia, że ofiara nie będzie ponownie celem ataku.

To oprogramowanie ransomware nie tylko blokuje pliki — otwiera czat z hakerami

Group-IB zidentyfikował co najmniej trzy odrębne próbki DeadLock z połowy 2025 roku, z których każda wykazuje stopniowe zmiany w taktyce.

Analiza powiązanych skryptów PowerShell sugeruje, że złośliwe oprogramowanie agresywnie wyłącza nieistotne usługi, usuwa kopie w tle woluminów, aby zapobiec odzyskaniu, i umieszcza na białej liście ograniczony zestaw procesów, w szczególności AnyDesk

Śledczy uważają, że AnyDesk jest używany jako główne narzędzie zdalnego dostępu podczas ataków, co jest zgodne z odrębnymi dochodzeniami kryminalistycznymi cyfrowymi.

Kluczowym elementem działania DeadLock jest plik HTML umieszczony w zainfekowanych systemach, który osadza zaszyfrowany interfejs komunikatora sesji. Ofiary mogą komunikować się bezpośrednio z atakującymi za pośrednictwem tego pliku bez instalowania dodatkowego oprogramowania.

Osadzony JavaScript pobiera adresy proxy z inteligentnego kontraktu Polygon, a następnie kieruje zaszyfrowane wiadomości przez te serwery do identyfikatora sesji kontrolowanego przez operatorów ransomware.

Analiza transakcji pokazuje, że ten sam portfel utworzył wiele identycznych inteligentnych kontraktów i wielokrotnie aktualizował adresy proxy, wywołując funkcję o nazwie "setProxy".

Portfel został zasilony za pośrednictwem adresu powiązanego z giełdą na krótko przed wdrożeniem kontraktów, co wskazuje na celowe przygotowanie.

Historyczne śledzenie tych transakcji pozwala obrońcom zrekonstruować wcześniejszą infrastrukturę proxy, chociaż zdecentralizowany projekt komplikuje szybkie działania związane z usuwaniem.

Odkrycie to jest częścią ogólnego wzrostu cyberprzestępczości związanej z kryptowalutami, ponieważ ponad 3,4 miliarda dolarów zostało skradzionych w wyniku włamań i exploitów na początek grudnia 2025 roku, a północnokoreańskie grupy powiązane z państwem odpowiadają za ponad 2 miliardy dolarów z tej kwoty.

Możesz także polubić

Gdzie obstawiać Cheltenham Festival 2026 za pomocą kryptowalut

Nigel Farage inwestuje ćwierć miliona dolarów w firmę skarbcową Bitcoin byłego ministra finansów